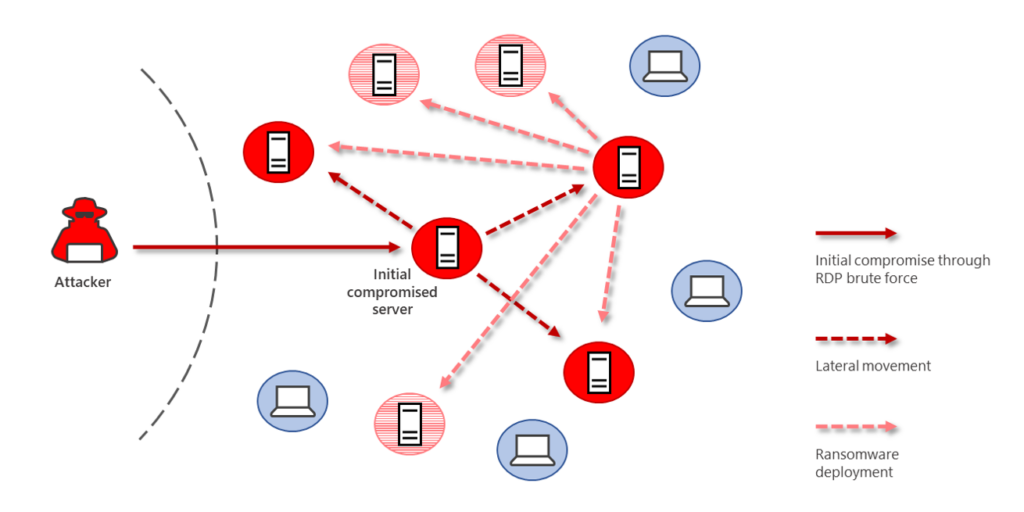

လောကီသားတို့သည်အခုနှစ် ဆိုက်ဘာလုံခြုံရေး, lateral movement သည် ဟက်ကာများ အသုံးပြုသည့် နည်းပညာတစ်ခုဖြစ်ပြီး စနစ်များနှင့် ဒေတာများ ပိုမိုဝင်ရောက်ခွင့်ရရှိစေရန်အတွက် ကွန်ရက်တစ်ခုအား လှည့်ပတ်လှုပ်ရှားစေပါသည်။ ၎င်းသည် အားနည်းချက်များကို အသုံးချရန် Malware ကိုအသုံးပြုခြင်း သို့မဟုတ် အသုံးပြုသူအထောက်အထားများရရှိရန် လူမှုအင်ဂျင်နီယာနည်းပညာများကို အသုံးပြုခြင်းကဲ့သို့သော နည်းလမ်းများစွာဖြင့် လုပ်ဆောင်နိုင်သည်။

ဤဘလော့ဂ်ပို့စ်တွင်၊ ကျွန်ုပ်တို့သည် နှစ်ဖက်လှုပ်ရှားမှုများကို ပိုမိုအသေးစိတ်ဆွေးနွေးပြီး သင်မည်ကဲ့သို့လုပ်ဆောင်နိုင်သည်ဆိုသည့် အကြံပြုချက်များကို ပေးပါမည်။ သင့်လုပ်ငန်းကို ကာကွယ်ပါ။ ဒီတိုက်ခိုက်မှုတွေကနေ

Lateral Movement သည် နှစ်ပေါင်းများစွာ ဟက်ကာများက အသုံးပြုခဲ့သည့် နည်းပညာတစ်ခုဖြစ်သည်။ အရင်တုန်းကတော့ ဘေးတိုက်လှုပ်ရှားမှုကို ကိုယ်တိုင်လုပ်ဆောင်လေ့ရှိပြီး ဒါဟာ အချိန်ကုန်ပြီး ကွန်ရက်နဲ့ စနစ်တွေအကြောင်း ဗဟုသုတများစွာ လိုအပ်တယ်လို့ ဆိုလိုတာပါ။ သို့သော်၊ အလိုအလျောက်စနစ် ကိရိယာများ ထွန်းကားလာသည်နှင့်အမျှ၊ ဘေးတိုက်ရွေ့လျားမှုသည် ပိုမိုလွယ်ကူပြီး မြန်ဆန်လာသည်။ ၎င်းသည် ယနေ့ခေတ်တွင် ရေပန်းစားသော နည်းပညာတစ်ခု ဖြစ်လာခဲ့သည်။ ဆိုက်ဘာရာဇ၀တ်ကောင်များ.

ဟက်ကာများအတွက် ဘက်လိုက်ရွေ့လျားမှုသည် ဟက်ကာများအတွက် အလွန်ဆွဲဆောင်မှုရှိသော အကြောင်းရင်းများစွာရှိပါသည်။ ပထမဦးစွာ၊ ၎င်းသည် ၎င်းတို့အား ကွန်ရက်တစ်ခုအတွင်း ပိုမိုစနစ်များနှင့် ဒေတာများကို ရယူသုံးစွဲနိုင်စေပါသည်။ ဒုတိယအနေဖြင့်၊ ဘေးတိုက်ရွေ့လျားမှုသည် ၎င်းတို့အား ထောက်လှမ်းခြင်းမရှိဘဲ လှည့်ပတ်သွားလာနိုင်သောကြောင့် လုံခြုံရေးကိရိယာများဖြင့် ထောက်လှမ်းမှုကို ရှောင်ရှားရန် ကူညီပေးနိုင်သည်။ နောက်ဆုံးတွင်၊ ဘေးတိုက်လှုပ်ရှားမှုသည် ဟက်ကာများအား နောက်ထပ်တိုက်ခိုက်မှုများကို စတင်ရန် အသုံးပြုနိုင်သည့် အခြားစနစ်များသို့ လှည့်ပတ်နိုင်စွမ်းကို ပေးသည်။

ဒါဆို သင့်လုပ်ငန်းကို ဘေးတိုက်လှုပ်ရှားမှုတိုက်ခိုက်မှုတွေကနေ ဘယ်လိုကာကွယ်နိုင်မလဲ။

ဒီနေရာမှာအကြံပြုချက်တချို့ -

- အသုံးပြုသူအားလုံးအတွက် two-factor authentication ကဲ့သို့သော ခိုင်မာသောအထောက်အထားစိစစ်ခြင်းနည်းလမ်းများကို အသုံးပြုပါ။

- စနစ်များနှင့် စက်ပစ္စည်းများအားလုံးသည် နောက်ဆုံးပေါ် လုံခြုံရေးပက်ကေ့ခ်ျများဖြင့် အပ်ဒိတ်ဖြစ်နေကြောင်း သေချာပါစေ။

- အသုံးပြုသူများသည် ၎င်းတို့လိုအပ်သည့် ဒေတာနှင့် စနစ်များကိုသာ ဝင်ရောက်ခွင့်ရရှိစေရန် အနည်းဆုံး အထူးအခွင့်အရေးပုံစံကို အကောင်အထည်ဖော်ပါ။

- သံသယဖြစ်ဖွယ်အပြုအမူအတွက် ကွန်ရက်လုပ်ဆောင်ချက်ကို စောင့်ကြည့်ရန် ကျူးကျော်ဝင်ရောက်မှုကို ထောက်လှမ်းခြင်းနှင့် ကာကွယ်ရေးကိရိယာများကို အသုံးပြုပါ။

- ဝန်ထမ်းများအား ၎င်းတို့သည် ဤခြိမ်းခြောက်မှုများကို ဖော်ထုတ်နိုင်စေရန် နှစ်ဖက်လှုပ်ရှားမှုတိုက်ခိုက်မှုများနှင့် လူမှုအင်ဂျင်နီယာနည်းပညာများအကြောင်း အသိပညာပေးပါ။

ဤအကြံပြုချက်များကို လိုက်နာခြင်းဖြင့်၊ သင့်လုပ်ငန်းကို ဘေးတိုက်လှုပ်ရှားမှုတိုက်ခိုက်မှုများမှ ကာကွယ်ပေးနိုင်သည်။ သို့သော်၊ လုံခြုံရေးအတိုင်းအတာသည် 100% ထိရောက်မှုမရှိကြောင်းနှင့် ဘေးထွက်ရွေ့လျားမှုသည် စနစ်များနှင့် ဒေတာများဝင်ရောက်ခွင့်ရရှိရန် ဟက်ကာများအသုံးပြုနိုင်သည့် နည်းပညာများစွာထဲမှတစ်ခုသာဖြစ်ကြောင်း မှတ်သားထားရန် အရေးကြီးသည်။ ထို့ကြောင့် ကာကွယ်ရေးအလွှာများစွာပါဝင်သည့် ပြည့်စုံသော လုံခြုံရေးဗျူဟာတစ်ခုရှိရန် အရေးကြီးပါသည်။

သင့်အား ဘေးတိုက်လှုပ်ရှားမှု တိုက်ခိုက်မှုတစ်ခုမှ ပစ်မှတ်ထားသည်ဟု သင်ထင်ပါက သင် ဘာလုပ်သင့်သနည်း။

သင့်လုပ်ငန်းသည် နှစ်ဖက်လှုပ်ရှားမှုတိုက်ခိုက်မှု၏ သားကောင်ဖြစ်သည်ဟု သင်ထင်ပါက၊ သင်သည် ဆိုက်ဘာလုံခြုံရေးကျွမ်းကျင်သူထံ ချက်ချင်းဆက်သွယ်သင့်သည်။ ၎င်းတို့သည် အခြေအနေကို အကဲဖြတ်နိုင်ပြီး အကောင်းဆုံးလုပ်ဆောင်မှုလမ်းကြောင်းတွင် သင့်အား အကြံပေးနိုင်မည်ဖြစ်သည်။