2023 တွင် Phishing ကိုနားလည်ရန် နောက်ဆုံးလမ်းညွှန်

ဒါဆိုဘာလဲ phishing?

Phishing သည် လူတို့အား ၎င်းတို့၏ စကားဝှက်များ သို့မဟုတ် အဖိုးတန်သော စကားဝှက်များကို ထုတ်ဖော်ရန် လှည့်စားသည့် လူမှုရေး အင်ဂျင်နီယာ ပုံစံတစ်ခု ဖြစ်သည်။ သတင်းအချက်အလက်. ဖြားယောင်းတိုက်ခိုက်မှုများသည် အီးမေးလ်များ၊ စာသားမက်ဆေ့ခ်ျများနှင့် ဖုန်းခေါ်ဆိုမှုပုံစံဖြင့် ဖြစ်နိုင်သည်။

အများအားဖြင့်၊ ဤတိုက်ခိုက်မှုများသည် လူများအလွယ်တကူသိရှိနိုင်သော နာမည်ကြီးဝန်ဆောင်မှုများနှင့် ကုမ္ပဏီများအဖြစ် သတ်မှတ်ကြသည်။

အသုံးပြုသူများသည် အီးမေးလ်တစ်ခု၏ ခန္ဓာကိုယ်ရှိ ဖြားယောင်းသည့်လင့်ခ်တစ်ခုကို နှိပ်လိုက်သောအခါ၊ ၎င်းတို့အား ၎င်းတို့ယုံကြည်ရသော ဝဘ်ဆိုက်၏ ပုံသဏ္ဍာန်တူသော ဗားရှင်းတစ်ခုသို့ ပေးပို့မည်ဖြစ်သည်။ ဖြားယောင်းခြင်း လိမ်လည်မှုတွင် ဤအချက်တွင် ၎င်းတို့၏ အကောင့်ဝင်ခြင်းအထောက်အထားများကို တောင်းဆိုထားသည်။ ၎င်းတို့သည် ၎င်းတို့၏ အချက်အလက်များကို ဝဘ်ဆိုဒ်အတုတွင် ထည့်သွင်းပြီးသည်နှင့် တိုက်ခိုက်သူသည် ၎င်းတို့၏ အကောင့်အစစ်ကို ဝင်ရောက်ရန် လိုအပ်သည့်အရာများ ရှိသည်။

ဖြားယောင်းသောတိုက်ခိုက်မှုများသည် ကိုယ်ရေးကိုယ်တာအချက်အလက်များ၊ ငွေကြေးအချက်အလက်များ သို့မဟုတ် ကျန်းမာရေးအချက်အလက်များ ခိုးယူခံရခြင်းတို့ကို ဖြစ်စေနိုင်သည်။ တိုက်ခိုက်သူသည် အကောင့်တစ်ခုသို့ဝင်ရောက်ခွင့်ရသည်နှင့်တစ်ပြိုင်နက် ၎င်းတို့သည် အကောင့်ဝင်ရောက်ခွင့်ကို ရောင်းချခြင်း သို့မဟုတ် ထိုအချက်အလက်များကို အသုံးပြု၍ သားကောင်၏အခြားအကောင့်များကို ဟက်ခ်လုပ်ရန်ဖြစ်သည်။

အကောင့်ကို ရောင်းပြီးသည်နှင့်၊ အကောင့်မှ အမြတ်ငွေကို မည်ကဲ့သို့ သိရှိသူသည် အမှောင်ဝဘ်မှ အကောင့်အထောက်အထားများကို ဝယ်ယူကာ ခိုးယူထားသော ဒေတာကို အရင်းပြုမည်ဖြစ်သည်။

ဤအရာသည် ဖြားယောင်းခြင်းတိုက်ခိုက်ခြင်း၏ အဆင့်များကို နားလည်ရန် ကူညီပေးမည့် စိတ်ကူးပုံဖော်ခြင်းဖြစ်သည်-

Phishing တိုက်ခိုက်မှုများသည် ပုံစံအမျိုးမျိုးဖြင့် လာပါသည်။ Phishing သည် ဖုန်းခေါ်ဆိုမှု၊ စာသားမက်ဆေ့ခ်ျ၊ အီးမေးလ် သို့မဟုတ် လူမှုမီဒီယာ မက်ဆေ့ခ်ျမှ လုပ်ဆောင်နိုင်သည်။

ယေဘူယျအားဖြင့် ဖြားယောင်းခြင်းအီးမေးလ်များသည် အဖြစ်အများဆုံး ဖြားယောင်းတိုက်ခိုက်မှုအမျိုးအစားဖြစ်သည်။ အားထုတ်မှု အနည်းဆုံး ဖြစ်သောကြောင့် ဤကဲ့သို့သော တိုက်ခိုက်မှုများသည် အဖြစ်များပါသည်။

ဟက်ကာများသည် Paypal သို့မဟုတ် ဆိုရှယ်မီဒီယာအကောင့်များနှင့် ဆက်စပ်နေသော အီးမေးလ်လိပ်စာများစာရင်းကိုယူပြီး ပေးပို့ပါ။ ဖြစ်နိုင်ချေရှိသော သားကောင်များအတွက် အီးမေးလ် အများအပြား ပေါက်ကွဲခြင်း။.

သားကောင်သည် အီးမေးလ်ရှိ လင့်ခ်ကို နှိပ်လိုက်သောအခါ၊ ၎င်းတို့ကို လူကြိုက်များသော ဝဘ်ဆိုဒ်၏ ဗားရှင်းအတုသို့ ခေါ်ဆောင်သွားပြီး ၎င်းတို့၏ အကောင့်အချက်အလက်ဖြင့် အကောင့်ဝင်ရန် တောင်းဆိုသည်။ ၎င်းတို့၏ အကောင့် အချက်အလက်ကို ပေးပို့သည်နှင့် တပြိုင်နက် ဟက်ကာသည် ၎င်းတို့၏ အကောင့်သို့ ဝင်ရောက်ရန် လိုအပ်သည့် အရာများ ရှိသည်။

တစ်နည်းအားဖြင့် ဖြားယောင်းခြင်း အမျိုးအစားသည် ငါးကျောင်းထဲသို့ ပိုက်ကွန်ကို ထုတ်ပစ်ခြင်းနှင့် တူသည်။ အခြားသော ဖြားယောင်းခြင်း ပုံစံများသည် ပို၍ ပစ်မှတ်ထား ကြိုးပမ်းမှုများ ဖြစ်သည်။

Spear phishing က ဘယ်တော့လဲ။ တိုက်ခိုက်သူသည် သီးခြားလူတစ်ဦးကို ပစ်မှတ်ထားသည်။ လူတစ်စုထံသို့ ယေဘူယျအီးမေးလ်ပို့ခြင်းထက်

Spear Phishing တိုက်ခိုက်မှုများသည် ပစ်မှတ်ကို အတိအကျ ကိုင်တွယ်ဖြေရှင်းရန် ကြိုးစားပြီး ၎င်းတို့ကို သားကောင်သိနိုင်သည့် လူတစ်ဦးအဖြစ် အသွင်ပြောင်းရန် ကြိုးစားသည်။

အင်တာနက်ပေါ်တွင် ပုဂ္ဂိုလ်ရေးအရ ခွဲခြားသိမြင်နိုင်သော အချက်အလက်ရှိပါက လိမ်လည်သူအတွက် ဤတိုက်ခိုက်မှုများသည် ပိုမိုလွယ်ကူပါသည်။ တိုက်ခိုက်သူသည် သင်နှင့် သင့်ကွန်ရက်အား သက်ဆိုင်ရာနှင့် ယုံကြည်စိတ်ချရသော မက်ဆေ့ချ်တစ်ခုကို ဖန်တီးနိုင်သည် ။

ပုဂ္ဂိုလ်ရေးသီးသန့်ပြုလုပ်ခြင်းပမာဏ မြင့်မားသောကြောင့်၊ spear phishing တိုက်ခိုက်မှုများသည် ပုံမှန် phishing တိုက်ခိုက်မှုများနှင့် နှိုင်းယှဉ်ရန် ပိုမိုခက်ခဲပါသည်။

၎င်းတို့သည် ရာဇဝတ်ကောင်များကို အောင်မြင်စွာ ဆွဲထုတ်ရန် အချိန်ပိုယူသောကြောင့် ၎င်းတို့မှာလည်း အဖြစ်နည်းပါသည်။

မေးခွန်း- လှံလှော်ရှာတဲ့ အီးမေးလ်ရဲ့ အောင်မြင်မှုနှုန်းက ဘယ်လောက်လဲ။

အဖြေ- Spearphishing အီးမေးလ်များတွင် ပျမ်းမျှအီးမေးလ်ဖွင့်နှုန်းရှိသည်။ 70% နှင့် 50% လက်ခံသူများ၏ အီးမေးလ်ရှိ လင့်ခ်တစ်ခုကို နှိပ်ပါ။

လှံဖြားယောင်းတိုက်ခိုက်မှုများနှင့် နှိုင်းယှဉ်ပါက ဝေလငါးဖမ်းတိုက်ခိုက်မှုများသည် အလွန်ပစ်မှတ်ထားခံရသည်။

ဝေလငါးတိုက်ခိုက်မှုများသည် ကုမ္ပဏီတစ်ခု၏ အမှုဆောင်အရာရှိချုပ် သို့မဟုတ် ကုမ္ပဏီတစ်ခု၏ဘဏ္ဍာရေးအရာရှိချုပ်ကဲ့သို့သော အဖွဲ့အစည်းတစ်ခုရှိ လူတစ်ဦးချင်းစီ၏နောက်သို့လိုက်ခြင်းဖြစ်သည်။

ဝေလငါးတိုက်ခိုက်မှု၏ အသုံးအများဆုံး ပန်းတိုင်တစ်ခုမှာ သားကောင်အား တိုက်ခိုက်သူထံ ငွေအမြောက်အမြား ကြိုးသွယ်ရန် ကြိုးကိုင်ရန်ဖြစ်သည်။

တိုက်ခိုက်မှုသည် အီးမေးလ်ပုံစံဖြင့် ပုံမှန် ဖြားယောင်းခြင်းကဲ့သို့ပင်၊ ဝေလငါးဖမ်းသူများသည် ၎င်းတို့ကိုယ်သူတို့ ဖုံးကွယ်ရန်အတွက် ကုမ္ပဏီအမှတ်တံဆိပ်များနှင့် အလားတူလိပ်စာများကို အသုံးပြုနိုင်သည်။

အချို့သောအခြေအနေများတွင်၊ တိုက်ခိုက်သူသည် CEO အယောင်ဆောင်လိမ့်မည်။ ငွေကြေးဆိုင်ရာ အချက်အလက်များကို ဖော်ပြရန် သို့မဟုတ် တိုက်ခိုက်သူများအကောင့်သို့ ငွေလွှဲရန် အခြားဝန်ထမ်းကို ဆွဲဆောင်ရန် ထိုပုဂ္ဂိုလ်ကို အသုံးပြုပါ။

ဝန်ထမ်းများသည် အထက်လူကြီးများထံမှ တောင်းဆိုမှုကို ငြင်းဆိုရန် အလားအလာနည်းသောကြောင့်၊ ဤတိုက်ခိုက်မှုများသည် ပို၍ မိုက်မဲပါသည်။

တိုက်ခိုက်သူများသည် ဝေလငါးတိုက်ခိုက်မှုကို ဖန်တီးရာတွင် အချိန်ပိုကြာလေ့ရှိပြီး ၎င်းတို့သည် ပိုမိုကောင်းမွန်စွာ ပေးဆပ်လေ့ရှိသောကြောင့် ဖြစ်သည်။

“ဝေလငါးဖမ်းခြင်း” ဟူသောအမည်သည် ပစ်မှတ်များထက် ငွေကြေးဆိုင်ရာ စွမ်းအားများ (CEO များ) ရှိသည်ဟူသောအချက်ကို ရည်ညွှန်းသည်။

Angler phishing သည် အတော်လေး များသည်။ phishing တိုက်ခိုက်မှု အမျိုးအစားသစ်ဖြစ်ပြီး ဆိုရှယ်မီဒီယာပေါ်တွင် တည်ရှိနေသည်။

၎င်းတို့သည် ဖြားယောင်းတိုက်ခိုက်မှုများ၏ ရိုးရာအီးမေးလ်ဖော်မတ်ကို မလိုက်နာပါ။

ယင်းအစား၊ ၎င်းတို့သည် ကုမ္ပဏီများ၏ ဖောက်သည်ဝန်ဆောင်မှု ကိုယ်စားလှယ်များအဖြစ် ၎င်းတို့ကိုယ်ကို အသွင်ယူကာ ၎င်းတို့ကို တိုက်ရိုက်မက်ဆေ့ချ်များမှတစ်ဆင့် အချက်အလက်ပေးပို့ရန် လူများကို လှည့်စားသည်။

သာမာန်လိမ်လည်မှုတစ်ခုသည် malware သို့မဟုတ် တစ်နည်းအားဖြင့် ဒေါင်းလုဒ်လုပ်မည့် ဖောက်သည်ပံ့ပိုးရေးဝဘ်ဆိုဒ်အတုတစ်ခုထံသို့ လူများကို ပေးပို့ခြင်းဖြစ်သည်။ ransomware သားကောင်၏စက်ပေါ်သို့။

လိမ်လည်လှည့်ဖြားသူသည် သင့်အား ခေါ်သောအခါတွင် တိုက်ခိုက်ခြင်းဖြစ်ပါသည်။ သင့်ထံမှ ကိုယ်ရေးကိုယ်တာ အချက်အလက်များကို စုဆောင်းရန် ကြိုးစားပါ။

လိမ်လည်သူများသည် များသောအားဖြင့် Microsoft၊ IRS သို့မဟုတ် သင့်ဘဏ်ကဲ့သို့သော ဂုဏ်သိက္ခာရှိသော လုပ်ငန်း သို့မဟုတ် အဖွဲ့အစည်းတစ်ခုအဖြစ် ဟန်ဆောင်ကြသည်။

အရေးကြီးသော အကောင့်ဒေတာကို ဖော်ထုတ်ရန် သင့်အား အကြောက်တရားနည်းလမ်းများကို အသုံးပြုကြသည်။

၎င်းသည် ၎င်းတို့အား သင်၏အရေးကြီးသောအကောင့်များကို တိုက်ရိုက် သို့မဟုတ် သွယ်ဝိုက်၍ ဝင်ရောက်ကြည့်ရှုနိုင်စေပါသည်။

Vishing တိုက်ခိုက်မှုတွေက ဆန်းကျယ်တယ်။

တိုက်ခိုက်သူများသည် သင်ယုံကြည်ရသောလူများကို အလွယ်တကူ အယောင်ဆောင်နိုင်သည်။

Hailbytes တည်ထောင်သူ David McHale သည် အနာဂတ်နည်းပညာဖြင့် စက်ရုပ်ဖုန်းခေါ်ဆိုမှုများ မည်ကဲ့သို့ ပျောက်ကွယ်သွားမည်ဖြစ်ကြောင်းကို ကြည့်ရှုလိုက်ပါ။

ဖြားယောင်းခြင်း တိုက်ခိုက်မှုအများစုသည် အီးမေးလ်များမှတစ်ဆင့် ဖြစ်ပွားသော်လည်း ၎င်းတို့၏တရားဝင်မှုကို ဖော်ထုတ်ရန် နည်းလမ်းများရှိသည်။

အီးမေးလ်ဖွင့်တဲ့အခါ ၎င်းသည် အများသူငှာ အီးမေးလ်ဒိုမိန်းမှ ဟုတ်မဟုတ် စစ်ဆေးပါ။ (ဆိုလိုသည်မှာ @gmail.com)။

အများသူငှာ အီးမေးလ်ဒိုမိန်းမှ ဖြစ်ပါက၊ အဖွဲ့အစည်းများသည် အများသူငှာ ဒိုမိန်းများကို အသုံးမပြုသောကြောင့် ဖြားယောင်းတိုက်ခိုက်မှု ဖြစ်နိုင်ခြေများပါသည်။

ယင်းအစား၊ ၎င်းတို့၏ ဒိုမိန်းများသည် ၎င်းတို့၏ လုပ်ငန်းအတွက် သီးသန့်ဖြစ်လိမ့်မည် (ဥပမာ။ Google ၏ အီးမေးလ်ဒိုမိန်းမှာ @google.com)။

သို့သော်၊ ထူးခြားသောဒိုမိန်းကိုအသုံးပြုသည့် ပိုမိုရှုပ်ထွေးသော ဖြားယောင်းတိုက်ခိုက်မှုများရှိပါသည်။

ကုမ္ပဏီကို အမြန်ရှာဖွေပြီး ၎င်း၏တရားဝင်မှုကို စစ်ဆေးရန် အသုံးဝင်သည်။

ဖြားယောင်းတိုက်ခိုက်မှုများသည် သင့်အား ကောင်းမွန်သော နှုတ်ဆက်ခြင်း သို့မဟုတ် စာနာမှုဖြင့် အမြဲတမ်း မိတ်ဖွဲ့ရန် ကြိုးစားသည်။

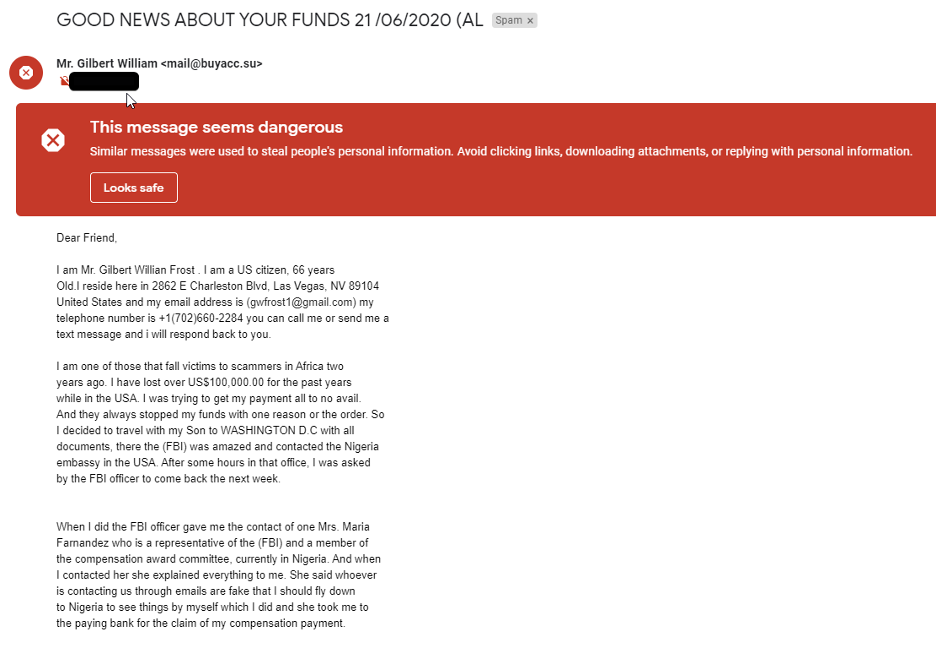

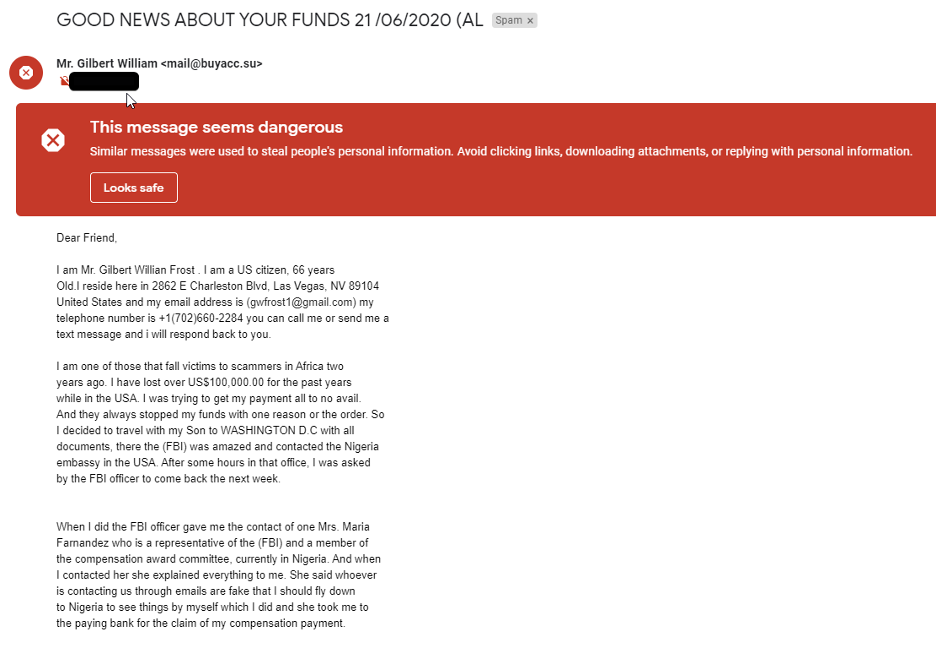

ဥပမာအားဖြင့်၊ မကြာသေးမီက ကျွန်ုပ်၏ spam တွင် "ချစ်လှစွာသောသူငယ်ချင်း" ၏နှုတ်ခွန်းဆက်စကားနှင့်အတူ phishing အီးမေးလ်ကိုတွေ့ခဲ့သည်။

၎င်းသည် "သင်၏ရန်ပုံငွေများ 21/06/2020" တွင် သတင်းကောင်းပါသော အကြောင်းအရာလိုင်းတွင် ပါရှိသည့်အတိုင်း ၎င်းသည် ဖြားယောင်းသောအီးမေးလ်ဖြစ်ကြောင်း ကျွန်ုပ်သိထားပြီးဖြစ်သည်။

အဆိုပါ နှုတ်ခွန်းဆက်ခြင်း အမျိုးအစားများကို သင်မြင်လျှင် ထိုအဆက်အသွယ်နှင့် မဆက်ဆံဖူးပါက ချက်ချင်းပင် အနီရောင်အလံများ ဖြစ်သင့်သည်။

ဖြားယောင်းသောအီးမေးလ်၏ အကြောင်းအရာများသည် အလွန်အရေးကြီးပြီး အများစုပါဝင်သည့် ထူးခြားသောအင်္ဂါရပ်အချို့ကို သင်တွေ့မြင်ရပါမည်။

အကြောင်းအရာများသည် အဓိပ္ပါယ်မဲ့နေပါက၊ ၎င်းသည် လိမ်လည်မှုတစ်ခု ဖြစ်နိုင်ချေများသည်။

ဥပမာအားဖြင့်၊ အကြောင်းအရာစာကြောင်းက "ထီလက်မှတ် $1000000" လို့ ပြောပြီး ပါဝင်ဖို့ မမှတ်မိတော့ဘူးဆိုရင် အဲဒါက အနီရောင်အလံပါ။

အကြောင်းအရာသည် "သင့်အပေါ်တွင်မူတည်သည်" ကဲ့သို့ အရေးတကြီးခံစားချက်ကို ဖန်တီးပြီး ၎င်းသည် သံသယဖြစ်ဖွယ်လင့်ခ်တစ်ခုကို နှိပ်လိုက်သည့်အခါ ၎င်းသည် လိမ်လည်မှုဖြစ်နိုင်ချေများသည်။

ဖြားယောင်းသောအီးမေးလ်များတွင် ၎င်းတို့နှင့် ချိတ်ဆက်ထားသော သံသယဖြစ်ဖွယ်လင့်ခ် သို့မဟုတ် ဖိုင်တစ်ခု အမြဲရှိသည်။

လင့်ခ်တစ်ခုတွင် ဗိုင်းရပ်စ်ရှိမရှိ စစ်ဆေးရန် နည်းလမ်းကောင်းမှာ ဖိုင်များ သို့မဟုတ် လင့်ခ်များကို malware စစ်ဆေးသည့် ဝဘ်ဆိုက် VirusTotal ကို အသုံးပြုခြင်းဖြစ်သည်။

Phishing Email ဥပမာ-

ဥပမာတွင်၊ Google သည် အီးမေးလ်သည် အန္တရာယ်ရှိနိုင်သည်ဟု ထောက်ပြသည်။

၎င်း၏ အကြောင်းအရာသည် အခြားသော အလားတူ ဖြားယောင်းသည့် အီးမေးလ်များနှင့် ကိုက်ညီကြောင်း အသိအမှတ်ပြုပါသည်။

အီးမေးလ်သည် အထက်ဖော်ပြပါ စံသတ်မှတ်ချက်အများစုနှင့် ကိုက်ညီပါက၊ ၎င်းကို ပိတ်ဆို့ထားရန် ၎င်းကို reportphishing@apwg.org သို့မဟုတ် phishing-report@us-cert.gov သို့ သတင်းပို့ရန် အကြံပြုအပ်ပါသည်။

အကယ်၍ သင်သည် Gmail ကိုအသုံးပြုပါက phishing အတွက် အီးမေးလ်ကို သတင်းပို့ရန် ရွေးချယ်ခွင့်ရှိပါသည်။

Phishing တိုက်ခိုက်မှုများသည် ကျပန်းအသုံးပြုသူများဆီသို့ ဦးတည်သော်လည်း ၎င်းတို့သည် ကုမ္ပဏီတစ်ခု၏ဝန်ထမ်းများကို ပစ်မှတ်ထားလေ့ရှိသည်။

သို့သော်လည်း တိုက်ခိုက်သူများသည် ကုမ္ပဏီတစ်ခု၏ငွေနောက်တွင် အမြဲမဟုတ်၊ ၎င်း၏ဒေတာများဖြစ်သည်။

စီးပွားရေးအရဆိုလျှင် ဒေတာသည် ငွေကြေးထက် များစွာတန်ဖိုးရှိပြီး ကုမ္ပဏီကို ဆိုးရွားစွာ ထိခိုက်စေနိုင်သည်။

တိုက်ခိုက်သူများသည် သုံးစွဲသူများ၏ယုံကြည်မှုကို ထိခိုက်စေပြီး ကုမ္ပဏီအမည်ကို ညှိုးနွမ်းစေခြင်းဖြင့် အများပြည်သူကို လွှမ်းမိုးရန် ပေါက်ကြားသောအချက်အလက်များကို အသုံးပြုနိုင်သည်။

ဒါပေမယ့် အဲဒါက ဖြစ်ပေါ်လာနိုင်တဲ့ တစ်ခုတည်းသော အကျိုးဆက်တော့ မဟုတ်ပါဘူး။

အခြားအကျိုးဆက်များတွင် ရင်းနှီးမြှုပ်နှံသူ၏ယုံကြည်မှုအပေါ် အပျက်သဘောဆောင်သောအကျိုးသက်ရောက်မှု၊ လုပ်ငန်းကို နှောင့်ယှက်ခြင်းနှင့် အထွေထွေဒေတာကာကွယ်ရေးစည်းမျဉ်း (GDPR) အောက်တွင် စည်းမျဉ်းစည်းကမ်းဒဏ်ငွေများ လှုံ့ဆော်ခြင်းတို့ပါဝင်သည်။

အောင်မြင်သော phishing တိုက်ခိုက်မှုများကို လျှော့ချရန် ဤပြဿနာကို ဖြေရှင်းရန် သင့်ဝန်ထမ်းများကို လေ့ကျင့်သင်ကြားပေးရန် အကြံပြုထားသည်။

ယေဘူယျအားဖြင့် ဝန်ထမ်းများကို လေ့ကျင့်ပေးသည့်နည်းလမ်းများသည် ဖြားယောင်းသောအီးမေးလ်များကို ၎င်းတို့အား နမူနာပြရန်နှင့် ၎င်းတို့ကို တွေ့ရှိရန်နည်းလမ်းများဖြစ်သည်။

ဝန်ထမ်းများ ဖြားယောင်းခြင်းကိုပြသရန် နောက်ထပ်နည်းလမ်းကောင်းမှာ သရုပ်ဖော်ခြင်းဖြစ်ပါသည်။

Phishing Simulations များသည် ဝန်ထမ်းများအား အပျက်သဘောဆောင်သော သက်ရောက်မှုများမရှိဘဲ ဖြားယောင်းခြင်းကို ကိုယ်တွေ့သိရှိနိုင်စေရန် ဖန်တီးထားသော အတုအယောင်တိုက်ခိုက်မှုများဖြစ်သည်။

အောင်မြင်သော ဖြားယောင်းခြင်း ကမ်ပိန်းကို လုပ်ဆောင်ရန် သင်လုပ်ဆောင်ရမည့် အဆင့်များကို ယခု မျှဝေပါမည်။

WIPRO ၏ဆိုက်ဘာလုံခြုံရေးအစီရင်ခံစာ 2020 အရ ဖြားယောင်းခြင်းသည် ထိပ်တန်းလုံခြုံရေးခြိမ်းခြောက်မှုအဖြစ် ကျန်ရှိနေပါသေးသည်။

ဒေတာစုဆောင်းရန်နှင့် ဝန်ထမ်းများအား ပညာပေးရန်အတွက် အကောင်းဆုံးနည်းလမ်းတစ်ခုမှာ အတွင်းပိုင်းဖြားယောင်းခြင်းလှုံ့ဆော်မှုတစ်ခု လုပ်ဆောင်ခြင်းဖြစ်သည်။

phishing platform ဖြင့် phishing email တစ်ခုကို ဖန်တီးရန် လုံလောက်သော လွယ်ကူသော်လည်း ၎င်းတွင် ပေးပို့ခြင်းထက် များစွာပိုပါသည်။

ကျွန်ုပ်တို့သည် အတွင်းပိုင်းဆက်သွယ်မှုများဖြင့် phishing စမ်းသပ်မှုများကို မည်သို့ကိုင်တွယ်ရမည်ကို ဆွေးနွေးပါမည်။

ထို့နောက် သင်စုဆောင်းသည့်ဒေတာကို သင်မည်ကဲ့သို့ ခွဲခြမ်းစိတ်ဖြာပြီး အသုံးပြုမည်ကို ကျွန်ုပ်တို့ ဆွေးနွေးပါမည်။

လိမ်လည်လှည့်ဖြားခြင်းအတွက် လူများကို အပြစ်ပေးသည့် ကမ်ပိန်းတစ်ခုမဟုတ်ပါ။ Phishing Simulation သည် ဝန်ထမ်းများအား ဖြားယောင်းသောအီးမေးလ်များကို မည်သို့တုံ့ပြန်ရမည်ကို သင်ကြားပေးခြင်းအကြောင်းဖြစ်သည်။ သင့်ကုမ္ပဏီတွင် ဖြားယောင်းခြင်းသင်တန်းကို လုပ်ဆောင်ခြင်းနှင့်ပတ်သက်၍ ပွင့်လင်းမြင်သာမှုရှိစေရန် သေချာစေလိုပါသည်။ သင်၏ ဖြားယောင်းခြင်း ကမ်ပိန်းအကြောင်း ကုမ္ပဏီခေါင်းဆောင်များကို အသိပေးပြီး ကမ်ပိန်း၏ ပန်းတိုင်များကို ဖော်ပြပါ။

သင်၏ ပထမဆုံး အခြေခံ ဖြားယောင်းသော အီးမေးလ် စမ်းသပ်မှု ကို ပေးပို့ပြီးနောက်၊ ကုမ္ပဏီ တစ်ခုလုံးမှ ဝန်ထမ်းများအား ကြေငြာချက် ထုတ်နိုင်ပါသည်။

အတွင်းဆက်သွယ်ရေး၏ အရေးကြီးသောအချက်မှာ မက်ဆေ့ချ်ကို တစ်သမတ်တည်းထားရန်ဖြစ်သည်။ အကယ်၍ သင်သည် သင်၏ကိုယ်ပိုင် phishing စမ်းသပ်မှုများ ပြုလုပ်နေပါက၊ သင်၏လေ့ကျင့်ရေးပစ္စည်းအတွက် ပေါင်းစပ်ထားသော အမှတ်တံဆိပ်တစ်ခု ပေါ်လာရန် စိတ်ကူးကောင်းပါသည်။

သင့်ပရိုဂရမ်အတွက် နာမည်တစ်ခုပေးခြင်းဖြင့် ဝန်ထမ်းများသည် ၎င်းတို့၏ ဝင်စာပုံးတွင် သင့်ပညာရေးဆိုင်ရာ အကြောင်းအရာများကို မှတ်မိစေရန် ကူညီပေးပါမည်။

သင်သည် စီမံခန့်ခွဲထားသော phishing စမ်းသပ်ဝန်ဆောင်မှုကို အသုံးပြုနေပါက၊ ၎င်းတို့သည် ၎င်းကို အကျုံးဝင်စေမည်ဖြစ်သည်။ သင့်ကမ်ပိန်းပြီးနောက် ချက်ခြင်းနောက်ဆက်တွဲလုပ်ဆောင်နိုင်စေရန် ပညာရေးဆိုင်ရာအကြောင်းအရာများကို အချိန်မီထုတ်လုပ်သင့်သည်။

သင်၏ အခြေခံ စစ်ဆေးမှုပြီးနောက် သင့်အတွင်းပိုင်း ဖြားယောင်းခြင်း အီးမေးလ် ပရိုတိုကောအကြောင်း သင့်ဝန်ထမ်းများ၏ ညွှန်ကြားချက်များနှင့် အချက်အလက်များကို ပေးပါ။

သင်တန်းကို သင့်လုပ်ဖော်ကိုင်ဖက်များအား မှန်ကန်စွာ တုံ့ပြန်ရန် အခွင့်အရေးပေးလိုပါသည်။

အီးမေးလ်ကို မှန်မှန်ကန်ကန်သိရှိပြီး အစီရင်ခံမည့်သူအရေအတွက်ကို ကြည့်ခြင်းသည် phishing စမ်းသပ်မှုမှရရှိရန် အရေးကြီးသောအချက်အလက်များဖြစ်သည်။

သင့်ကမ်ပိန်းအတွက် ထိပ်တန်းဦးစားပေးကဘာလဲ။

ထိတွေ့ဆက်ဆံမှု။

အောင်မြင်မှုနှင့် ကျရှုံးမှု အရေအတွက်အပေါ်တွင် သင်၏ရလဒ်များကို အခြေခံရန် ကြိုးစားနိုင်သော်လည်း ထိုနံပါတ်များသည် သင့်ရည်ရွယ်ချက်အတွက် မလိုအပ်ပါ။

အကယ်၍ သင်သည် ဖြားယောင်းခြင်းဆိုင်ရာ စမ်းသပ်မှုပုံစံကို လုပ်ဆောင်ပြီး လင့်ခ်ကို မည်သူမျှ မနှိပ်ပါက၊ သင်သည် သင်၏စမ်းသပ်မှု အောင်မြင်သည်ဟု ဆိုလိုပါသလား။

အတိုချုံးအဖြေကတော့ “မဟုတ်ဘူး” တဲ့။

100% အောင်မြင်မှုနှုန်းရှိခြင်းသည် အောင်မြင်မှုတစ်ခုအဖြစ် အဓိပ္ပါယ်မရှိပါ။

သင်၏ ဖြားယောင်းခြင်း စမ်းသပ်မှုသည် အလွယ်တကူ သိရှိရန် လွယ်ကူလွန်းသည်ဟု ဆိုလိုနိုင်သည်။

အခြားတစ်ဖက်တွင်၊ သင်သည် သင်၏ phishing စမ်းသပ်မှုဖြင့် ကြီးမားသော ကျရှုံးမှုနှုန်းကို ရရှိပါက၊ ၎င်းသည် လုံးဝကွဲပြားခြားနားသော တစ်စုံတစ်ရာကို ဆိုလိုနိုင်သည်။

သင့်ဝန်ထမ်းများသည် ဖြားယောင်းတိုက်ခိုက်မှုများကို မတွေ့ရှိနိုင်သေးကြောင်း ဆိုလိုခြင်းဖြစ်နိုင်သည်။

သင့်ကမ်ပိန်းအတွက် မြင့်မားသောကလစ်နှုန်းကို ရရှိသောအခါ၊ သင်၏ phishing အီးမေးလ်များ၏ အခက်အခဲကို လျှော့ချရန် အခွင့်အလမ်းကောင်းတစ်ခုရှိသည်။

လူများကို ၎င်းတို့၏ လက်ရှိအဆင့်တွင် လေ့ကျင့်ရန် အချိန်ပိုယူပါ။

နောက်ဆုံးတွင် သင်သည် phishing link ကိုနှိပ်ခြင်းနှုန်းကို လျှော့ချလိုပါသည်။

phishing simulation ဖြင့် ကလစ်နှုန်းကောင်းခြင်း သို့မဟုတ် ဆိုးခြင်းမှာ မည်မျှကောင်းမည်ကို သင်အံ့သြနေပေမည်။

sans.org အရ၊ မင်းရဲ့ ပထမဆုံး phishing simulation သည် ပျမ်းမျှကလစ်နှုန်း 25-30% ကို ထုတ်ပေးနိုင်သည်။.

ဒါဟာ တကယ့်ကို မြင့်မားတဲ့ ကိန်းဂဏန်းတစ်ခုလို့ ထင်ရပါတယ်။

ကံကောင်းစွာပဲ၊ သူတို့က သတင်းပို့တယ်။ ဖြားယောင်းခြင်းသင်တန်း ၉-၁၈ လကြာပြီးနောက်၊ ဖြားယောင်းစမ်းသပ်မှုတစ်ခုအတွက် ကလစ်နှုန်းသည် 5% အောက်။

ဤနံပါတ်များသည် phishing သင်တန်းမှ သင်အလိုရှိသောရလဒ်များကို အကြမ်းဖျင်း ခန့်မှန်းချက်အဖြစ် ကူညီပေးနိုင်ပါသည်။

သင်၏ ပထမဆုံး ဖြားယောင်းသော အီးမေးလ် အတုအယောင်ကို စတင်ရန် စမ်းသပ်ကိရိယာ၏ IP လိပ်စာကို အဖြူရောင်စာရင်းသွင်းရန် သေချာပါစေ။

၎င်းသည် ဝန်ထမ်းများထံ အီးမေးလ်လက်ခံရရှိကြောင်း သေချာစေပါသည်။

သင်၏ ပထမဆုံး အသွင်တူသော phishing အီးမေးလ်ကို ဖန်တီးသည့်အခါ ၎င်းကို လွယ်ကူလွန်း သို့မဟုတ် ခက်ခဲလွန်းအောင် မလုပ်ပါနှင့်။

သင့်ပရိသတ်ကိုလည်း မှတ်သားထားသင့်ပါတယ်။

သင့်လုပ်ဖော်ကိုင်ဖက်များသည် ဆိုရှယ်မီဒီယာကို အလွန်အမင်းအသုံးပြုသူများမဟုတ်ပါက၊ LinkedIn စကားဝှက်အတုကို ပြန်လည်သတ်မှတ်ရန် phishing အီးမေးလ်ကို အသုံးပြုခြင်းသည် ကောင်းသောအကြံမဟုတ်ပါ။ စမ်းသပ်သူအီးမေးလ်သည် သင့်ကုမ္ပဏီရှိလူတိုင်းကို နှိပ်ရန် အကြောင်းပြချက်ရှိမည်ဟူသော ကျယ်ပြန့်သော အယူခံဝင်မှု ရှိရန် လိုအပ်ပါသည်။

ကျယ်ပြန့်သော အယူခံဝင်မှုရှိသော phishing အီးမေးလ်များ၏ နမူနာအချို့မှာ-

မပို့ခင်မှာ မက်ဆေ့ချ်ကို ပရိသတ်က ဘယ်လိုယူမလဲဆိုတဲ့ စိတ်ပညာကို သတိရလိုက်ပါ။

သင့်ဝန်ထမ်းများထံ Phishing Training အီးမေးလ်များကို ဆက်လက်ပေးပို့ပါ။ လူများ၏ ကျွမ်းကျင်မှုအဆင့်များ တိုးမြင့်လာစေရန် အချိန်ကြာလာသည်နှင့်အမျှ အခက်အခဲများကို ဖြည်းဖြည်းချင်း တိုးလာကြောင်း သေချာပါစေ။

လစဉ် အီးမေးလ်ပို့ရန် အကြံပြုထားသည်။ သင်သည် သင့်အဖွဲ့အစည်းကို မကြာခဏ “လိမ်လည်လှည့်ဖြား” ပါက၊ ၎င်းတို့သည် အနည်းငယ် လျင်မြန်စွာ ဖမ်းဆုပ်နိုင်ဖွယ်ရှိသည်။

သင့်ဝန်ထမ်းများကို ဖမ်းစားခြင်းမှာ ပိုမိုလက်တွေ့ကျသော ရလဒ်များရရှိရန် အကောင်းဆုံးနည်းလမ်းဖြစ်သည်။

တူညီသော “ဖြားယောင်းခြင်း” အီးမေးလ်များကို အချိန်တိုင်း ပေးပို့ပါက၊ မတူညီသော လိမ်လည်မှုများကို မည်သို့တုံ့ပြန်ရမည်ကို သင့်ဝန်ထမ်းများအား သင်ကြားပေးမည်မဟုတ်ပါ။

အပါအဝင် မတူညီသော ရှုထောင့်များစွာကို သင်ကြိုးစားနိုင်သည်-

ကမ်ပိန်းအသစ်များ ပေးပို့သည့်အခါ သင့်ပရိသတ်ထံသို့ မက်ဆေ့ချ်၏ ဆက်စပ်မှုကို သေချာချိန်ညှိထားကြောင်း အမြဲသေချာပါစေ။

သင်စိတ်ဝင်စားသောအရာတစ်ခုခုနှင့်မသက်ဆိုင်သော ဖြားယောင်းသောအီးမေးလ်ကို ပေးပို့ပါက၊ သင့်ကမ်ပိန်းမှ တုံ့ပြန်မှုများစွာကို သင်ရရှိနိုင်မည်မဟုတ်ပါ။

သင့်ဝန်ထမ်းများထံ မတူညီသော ကမ်ပိန်းများ ပေးပို့ပြီးနောက်၊ ပထမအကြိမ် လူများကို လှည့်စားပြီး ထိုကမ်ပိန်းတွင် လှည့်ဖျားမှုအသစ်ပြုလုပ်သည့် ကမ်ပိန်းဟောင်းအချို့ကို ပြန်လည်ဆန်းသစ်ပါ။

လူတွေက သင်ယူပြီး တိုးတက်လာတာကို တွေ့ရင် သင်လေ့ကျင့်မှုရဲ့ ထိရောက်မှုကို ပြောပြနိုင်ပါလိမ့်မယ်။

ထိုမှနေ၍ အချို့သော ဖြားယောင်းသောအီးမေးလ်အမျိုးအစားကို မည်သို့ရှာဖွေရမည်ကို ပိုမိုသိရှိလိုသည်ဆိုသည်ကို သင်ပြောပြနိုင်မည်ဖြစ်သည်။

သင့်ကိုယ်ပိုင် phishing လေ့ကျင့်ရေးပရိုဂရမ်ကို ဖန်တီးမလား သို့မဟုတ် ပရိုဂရမ်ကို ပြင်ပအရင်းအမြစ်အဖြစ် သတ်မှတ်ခြင်းရှိမရှိ ဆုံးဖြတ်ရာတွင် အချက် 3 ချက်ရှိပါသည်။

အကယ်၍ သင်သည် လုံခြုံရေးအင်ဂျင်နီယာတစ်ဦး သို့မဟုတ် သင့်ကုမ္ပဏီတွင် တစ်ဦးရှိလျှင် သင့်ကမ်ပိန်းများဖန်တီးရန် နဂိုရှိပြီးသား phishing ပလပ်ဖောင်းကို အသုံးပြု၍ ဖြားယောင်းသောဆာဗာကို အလွယ်တကူ မွေးမြူနိုင်ပါသည်။

သင့်တွင် လုံခြုံရေးအင်ဂျင်နီယာများမရှိပါက၊ သင်၏ကိုယ်ပိုင် phishing ပရိုဂရမ်ကိုဖန်တီးခြင်းသည် မေးခွန်းထုတ်စရာဖြစ်နိုင်ပါသည်။

သင့်အဖွဲ့အစည်းတွင် လုံခြုံရေးအင်ဂျင်နီယာတစ်ဦး ရှိကောင်းရှိနိုင်သော်လည်း ၎င်းတို့သည် လူမှုရေးအင်ဂျင်နီယာ သို့မဟုတ် ဖြားယောင်းခြင်းဆိုင်ရာ စမ်းသပ်မှုများနှင့် မတွေ့ကြုံနိုင်ပါ။

သင့်တွင် အတွေ့အကြုံရှိသူ တစ်ယောက်ယောက်ရှိပါက၊ ၎င်းတို့သည် ၎င်းတို့၏ ကိုယ်ပိုင် phishing ပရိုဂရမ်ကို ဖန်တီးရန် လုံလောက်သော ယုံကြည်စိတ်ချနိုင်မည်ဖြစ်သည်။

ဒါက အသေးစားနဲ့ အလတ်စား ကုမ္ပဏီတွေအတွက် တကယ်ကို ကြီးမားတဲ့ အချက်ပါပဲ။

သင့်အဖွဲ့သည် သေးငယ်ပါက၊ သင့်လုံခြုံရေးအဖွဲ့တွင် အခြားလုပ်ဆောင်စရာတစ်ခုကို ထည့်ရန် အဆင်မပြေနိုင်ပါ။

အတွေ့အကြုံရှိတဲ့ အခြားအဖွဲ့တစ်ဖွဲ့က မင်းအတွက် အလုပ်ပေးရတာ ပိုအဆင်ပြေတယ်။

သင်သည် သင့်ဝန်ထမ်းများကို မည်ကဲ့သို့ လေ့ကျင့်ပေးနိုင်သည်ကို အဖြေရှာရန် ဤလမ်းညွှန်ချက်တစ်ခုလုံးကို သင်ဖြတ်သန်းပြီးဖြစ်ပြီး ဖြားယောင်းခြင်းသင်တန်းမှတစ်ဆင့် သင့်အဖွဲ့အစည်းကို စတင်ကာကွယ်ရန် အသင့်ဖြစ်နေပါပြီ။

ယခုအဘယ်သို့နည်း,

အကယ်၍ သင်သည် လုံခြုံရေး အင်ဂျင်နီယာတစ်ဦးဖြစ်ပြီး သင်၏ ပထမဆုံး ဖြားယောင်းခြင်း ကမ်ပိန်းများကို ယခု စတင် လုပ်ဆောင်လိုပါက၊ ယနေ့စတင်ရန် သင်အသုံးပြုနိုင်သည့် phishing simulation tool အကြောင်းပိုမိုလေ့လာရန် ဤနေရာကိုသွားပါ။

ဒါမှမဟုတ်…

သင့်အတွက် Phishing Campaign များကို လုပ်ဆောင်ရန် စီမံခန့်ခွဲထားသော ဝန်ဆောင်မှုများအကြောင်း လေ့လာရန် စိတ်ဝင်စားပါက၊ ဖြားယောင်းခြင်းသင်တန်းကို အခမဲ့အစမ်းသုံးနိုင်ပုံကို ဤနေရာတွင် ပိုမိုလေ့လာပါ။

ပုံမှန်မဟုတ်သော အီးမေးလ်များကို ဖော်ထုတ်ရန်နှင့် ၎င်းတို့သည် ဖြားယောင်းနေပါက စစ်ဆေးရန်စာရင်းကို အသုံးပြု၍ ၎င်းတို့အား သတင်းပို့ပါ။

သင့်အား ကာကွယ်နိုင်သော phishing filter များရှိနေသော်လည်း ၎င်းသည် 100% မဟုတ်ပါ။

ဖြားယောင်းသောအီးမေးလ်များသည် အဆက်မပြတ်ပြောင်းလဲနေပြီး မည်သည့်အခါမျှ တူညီခြင်းမရှိပါ။

သို့ သင်၏ကုမ္ပဏီကိုကာကွယ်ပါ။ Phishing တိုက်ခိုက်မှုများမှ သင်ပါဝင်နိုင်သည်။ phishing သရုပ်ဖော်မှုများ အောင်မြင်သော phishing တိုက်ခိုက်မှုများ၏ အခွင့်အလမ်းများကို လျှော့ချရန်။

သင့်လုပ်ငန်းအပေါ် ဖြားယောင်းတိုက်ခိုက်မှုဖြစ်နိုင်ချေကို လျှော့ချရန် သင်နောက်ထပ်လုပ်ဆောင်ရမည့်အရာများကို အဖြေရှာရန် ဤလမ်းညွှန်မှ သင်လုံလောက်စွာ သင်ယူနိုင်မည်ဟု ကျွန်ုပ်တို့မျှော်လင့်ပါသည်။

ကျွန်ုပ်တို့အတွက် မေးစရာများရှိပါက သို့မဟုတ် ဖြားယောင်းခြင်းဆိုင်ရာ ကမ်ပိန်းများနှင့် ပတ်သက်သော သင့်အသိပညာ သို့မဟုတ် အတွေ့အကြုံတစ်ခုခုကို မျှဝေလိုပါက မှတ်ချက်ရေးပါ။

ဒီလမ်းညွှန်ချက်ကို မျှဝေပြီး ဖြန့်ဝေဖို့ မမေ့ပါနဲ့။

ဟိုင်ဘိုက်များ

9511 Queens Guard Ct.

Laurel, MD 20723

ဖုန်းနံပါတ်: (732) 771-9995

အီးမေးလ်- info@hailbytes.com